华为交换机配置DHCP的一些疑问

- 华为

- 2024-11-13

- 3070热度

- 0评论

问题一、DHCP客户端服务器获取正常的IP地址

华为核心交换机 有三个VLAN 190 vlan 192 vlan 196. 现在在核心交换机配置了基于端口的dhcp 服务

配置如下

interface Vlanif190 ip address 172.19.0.254 255.255.255.0 dhcp select interface dhcp server dns-list 114.114.114.114 223.5.5.5 dhcp server excluded-ip-address 172.19.0.230 172.19.0.254

核心下联的交换跟核心之间都是Trunk链路。 但是下联交换机端口,不能从核心交换机获取IP地址。怎么修改配置

核心交换机与下联交换机之间是 Trunk 链路,首先我们需要确保两台交换机之间的 VLAN 能通过 Trunk 链路正常传输,并且下联交换机上的接入端口已经正确配置在相应的 VLAN 中。以下是一些检查和配置步骤

1. 核心交换机 Trunk 配置检查

确保核心交换机上与下联交换机连接的 Trunk 端口允许所有相关的 VLAN(190、192、196)通过。

假设连接端口是 GigabitEthernet 1/0/1,则配置如下:

interface GigabitEthernet 1/0/1 port link-type trunk port trunk allow-pass vlan 190 192 196

2. 下联交换机 Trunk 配置检查

在下联交换机上,与核心交换机连接的 Trunk 端口也应允许相应的 VLAN 通过。例如,假设下联交换机的连接端口是 GigabitEthernet 1/0/1:

interface GigabitEthernet 1/0/1 port link-type trunk port trunk allow-pass vlan 190 192 196

3. 下联交换机接入端口配置

确保连接到终端设备(如电脑)的接入端口配置在正确的 VLAN 中。例如,如果某个端口是属于 VLAN 190,则:

interface GigabitEthernet 1/0/2 port link-type access port default vlan 190

4. 检查 DHCP 信号是否能穿透

确保在核心交换机上开启了 DHCP 中继(DHCP Relay,基于端口的DHCP服务不需要开启DHCP中继),或者确保 DHCP 信号能跨 VLAN 传递(全局模式需要开启DHCP中继)。如何交换机开启DHCP Snooping的情况下,启用 DHCP Snooping 也可能会影响 DHCP 的正常传递。

5. 检查 DHCP Snooping 配置(如果有有配置)

如果启用了 DHCP Snooping,需要确保 DHCP 数据包能够在 Trunk 端口上正常传输。可以使用以下命令确保核心交换机和下联交换机上的 Trunk 端口均被设为信任端口:

dhcp-snooping interface GigabitEthernet 1/0/1 dhcp-snooping trust

6. 检查下联交换机 VLAN 配置是否与核心交换机一致

确保下联交换机上配置了 VLAN 190、192、196,并与核心交换机一致。例如:

vlan 190 vlan 192 vlan 196

7. 测试

在核心交换机上执行以下命令查看 DHCP 配置情况和是否有请求到达:

display dhcp server ip-in-use display dhcp server statistics

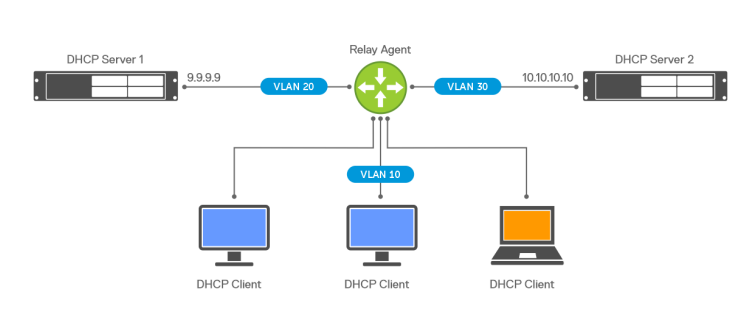

问题二、DHCP中继,是需要在核心开启,还是说下联的接入交换机也需要配置,如何配置

在基于核心交换机的 DHCP 服务下,通常只需要在核心交换机上配置 DHCP 中继(DHCP Relay),而下联的接入交换机不需要配置 DHCP 中继。核心交换机的 DHCP 中继配置确保了 DHCP 请求在不同 VLAN 间的转发。

下面是如何在核心交换机上配置 DHCP 中继的步骤:

1. 在核心交换机上配置 DHCP 中继

如果 DHCP 服务器位于一个特定 VLAN 中(例如 VLAN 190),可以在其他 VLAN 的接口上配置 DHCP 中继,以便将请求转发到 DHCP 服务器所在的 VLAN。

假设 DHCP 服务器在 VLAN 190,而需要通过中继为 VLAN 192 和 VLAN 196 提供 DHCP 服务,可以这样配置:

# 配置 VLAN 192 中继

interface Vlanif192

ip address 172.19.2.254 255.255.255.0

dhcp select relay

dhcp relay server-ip 172.19.0.254 # DHCP服务器在VLAN 190上的IP地址

# 配置 VLAN 196 中继

interface Vlanif196

ip address 172.19.6.254 255.255.255.0

dhcp select relay

dhcp relay server-ip 172.19.0.254 # DHCP服务器在VLAN 190上的IP地址

2. 验证 DHCP 中继配置

配置完成后,可以使用以下命令来检查 DHCP 中继是否正常工作:

display dhcp relay statistics

问题三、如果每个VLAN都有配置基于vlanif的DHCP服务,如何配置DHCP中继

如果每个 VLAN 都在核心交换机上通过 Vlanif 接口配置了 DHCP 服务,那么无需额外配置 DHCP 中继,因为每个 VLAN 的 Vlanif 接口已经直接提供 DHCP 服务了。

在这种情况下,每个 Vlanif 接口充当该 VLAN 的网关并直接向连接的客户端分发 IP 地址,无需额外的中继配置。配置示例如下:

1.配置每个 VLAN 的 DHCP 服务

以下是在核心交换机上分别为 VLAN 190、VLAN 192 和 VLAN 196 配置的基于 Vlanif 的 DHCP 服务:

# VLAN 190 的 DHCP 配置

interface Vlanif190

ip address 172.19.0.254 255.255.255.0

dhcp select interface

dhcp server dns-list 114.114.114.114 223.5.5.5

dhcp server excluded-ip-address 172.19.0.230 172.19.0.254

# VLAN 192 的 DHCP 配置

interface Vlanif192

ip address 172.19.2.254 255.255.255.0

dhcp select interface

dhcp server dns-list 114.114.114.114 223.5.5.5

dhcp server excluded-ip-address 172.19.2.230 172.19.2.254

# VLAN 196 的 DHCP 配置

interface Vlanif196

ip address 172.19.6.254 255.255.255.0

dhcp select interface

dhcp server dns-list 114.114.114.114 223.5.5.5

dhcp server excluded-ip-address 172.19.6.230 172.19.6.254

2.验证 DHCP 配置

配置完成后,可以使用以下命令来检查 DHCP 服务状态:

display dhcp server ip-in-use # 查看当前已分配的IP地址

display dhcp server statistics # 查看DHCP服务的统计信息

问题四、DHCP Snooping,需要哪些地方配置

dhcp snooping 是配置在接入交换机上联到核心交换机的接口,还是核心交换机和接入交换机的Trunk口都需要配置

DHCP Snooping 需要在核心交换机和接入交换机的 所有 Trunk 口 上配置为信任端口,确保 DHCP 请求和响应能够正常通过。以下是具体配置建议:

1. 核心交换机和接入交换机的 Trunk 口都需配置为信任端口

-

核心交换机和接入交换机上的 Trunk 口(用于互联的接口)都应配置为信任端口。

-

这是因为 Trunk 口承担跨交换机传递 DHCP 报文的任务,如果没有配置为信任端口,DHCP Snooping 可能会将合法的 DHCP 响应报文误拦截。

2. 接入交换机的用户接入端口不配置为信任端口

接入交换机上连接到终端设备的 接入端口(Access Port)通常不配置为信任端口,以防止恶意 DHCP 服务器伪造 DHCP 响应。

配置示例

假设核心交换机和接入交换机间的互联端口为 GigabitEthernet 1/0/1,可以按以下方式配置:

# 在核心交换机上配置 Trunk 端口为信任端口

interface GigabitEthernet 1/0/1

dhcp-snooping trust

# 在接入交换机上配置 Trunk 端口为信任端口

interface GigabitEthernet 1/0/1

dhcp-snooping trust

此外,需要确保在核心交换机和接入交换机上启用 DHCP Snooping 功能:

# 启用 DHCP Snooping

dhcp-snooping

-

核心交换机和接入交换机的所有 Trunk 口都应配置为信任端口。

-

仅需在接入交换机上开启 DHCP Snooping,无需在用户接入端口上配置为信任端口。

问题五、接入交换机的Access口,需要配置dhcp snooping吗

是的,接入交换机的 Access 口上应该启用 DHCP Snooping,但不应将其配置为信任端口。这样做的目的是防止接入设备伪装成 DHCP 服务器并发出伪造的 DHCP 响应,确保网络的 DHCP 安全性。具体来说:

-

在接入交换机上启用 DHCP Snooping:这会对所有接入口(Access 口)开启 DHCP 报文的监控。

-

不将 Access 口配置为信任端口:这样,DHCP Snooping 会过滤掉从非信任端口(即 Access 口)发出的所有 DHCP 响应,防止潜在的恶意 DHCP 服务器干扰网络。

配置示例

以下是接入交换机上启用 DHCP Snooping 的配置步骤:

-

启用 DHCP Snooping:

dhcp-snooping -

将 Access 口保留为非信任端口(默认情况下所有接口都是非信任端口,因此不需要特别配置)。

-

配置 Trunk 口为信任端口(例如,接入交换机与核心交换机之间的上联口):

interface GigabitEthernet 1/0/1 dhcp-snooping trust

这样,只有经过信任的上联口(Trunk 口)的 DHCP 报文才能通过,而来自接入口的非法 DHCP 响应会被丢弃。

-

在接入交换机上启用 DHCP Snooping。

-

不将 Access 口配置为信任端口,保持默认即可。

-